Le tunneling : une révolution dans la gestion des données

Ne laissez pas vos données vulnérables aux menaces extérieures. Le VPN tunneling est la solution idéale pour sécuriser votre connexion. Grâce à cette technologie, vous pouvez naviguer sur Internet en toute tranquillité, en protégeant votre vie privée et en chiffrant vos informations sensibles.

Vous souhaitez en savoir plus sur la mise en œuvre d’un VPN ou sur la manière d’optimiser votre sécurité en ligne ? Nous sommes là pour vous aider ! Contactez-nous dès aujourd’hui et explorez les solutions que nous proposons pour renforcer la sécurité de vos données. Visitez notre page de contact en suivant ce lien : standard-telephonique-virtuel.com/contact.

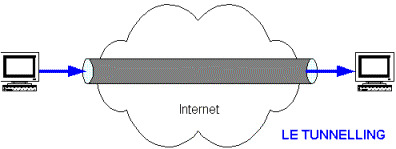

Le tunneling est une technologie innovante qui permet de créer des canaux sécurisés pour le transfert de données sur des réseaux non sécurisés. Grâce à cette méthode, les informations sensibles peuvent être encapsulées et protégées contre les intrusions ou les interceptions. En utilisant des protocoles de cryptage, le tunneling garantit que les données restent accessibles uniquement aux utilisateurs autorisés. Cette approche améliore considérablement la sécurité des connexions, en offrant une solution efficace pour la gestion des données dans des environnements variés, allant des réseaux d’entreprise aux connexions à distance.

Le tunneling représente une avancée majeure dans le domaine de la gestion des données. En permettant d’établir des connexions sécurisées et de transférer des informations à travers des réseaux, cette technologie répond à des enjeux croissants de sécurité et d’efficacité. Cet article explore les avantages et les inconvénients du tunneling pour mieux comprendre son impact sur les systèmes de communication modernes.

Avantages

Le principal atout du tunneling réside dans sa capacité à sécuriser les connexions. En encryptant les données transitant entre deux points, cette méthode réduit considérablement les risques de piratage ou d’écoute indésirable. De plus, le tunneling permet de contourner les restrictions géographiques, offrant ainsi une plus grande liberté d’accès aux ressources en ligne, même dans les pays où la censure est présente.

Un autre avantage important est l’optimisation de la bande passante. Grâce au tunneling, il est possible de concentrer le trafic en un seul flux, ce qui peut améliorer la performance globale du réseau. Les entreprises qui utilisent cette technologie constatent souvent une réduction des coûts liés à la gestion du réseau, car elles peuvent s’appuyer sur des infrastructures existantes tout en améliorant la sécurité.

Inconvénients

Néanmoins, le tunneling présente aussi des inconvénients non négligeables. Tout d’abord, la mise en œuvre d’un tunnel sécurisé peut engendrer une complexité technique accrue. Les systèmes doivent être configurés correctement pour éviter les failles de sécurité, ce qui peut nécessiter des compétences avancées en informatique et en réseaux.

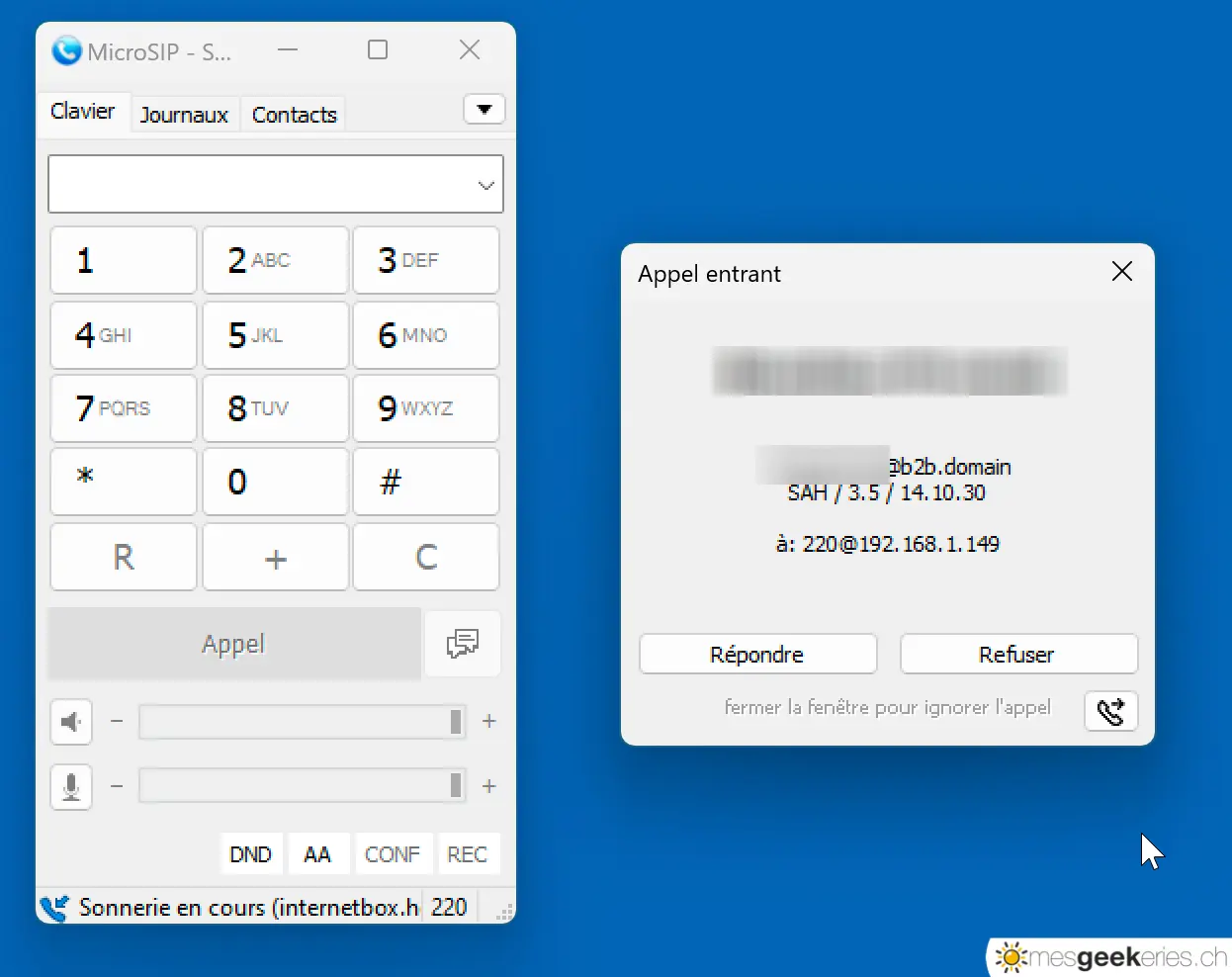

Ensuite, le diminution des performances peut parfois être observée. En raison du processus d’encryptage et de décryptage des données, il est possible que la vitesse de transmission subisse des ralentissements, notamment si des protocoles très lourds sont utilisés. Cela peut être particulièrement problématique pour les applications nécessitant une latence minimale, comme la VoIP ou le streaming en direct.

Enfin, il est essentiel de considérer les coûts d’implémentation associés à la technologie de tunneling. Les entreprises doivent investir non seulement dans des logiciels adéquats mais également dans des formations pour garantir que leur personnel est capable de gérer ces systèmes complexes.

Explorez les avantages du VPN tunneling pour renforcer la sécu rité de votre connexion et protéger vos données. Grâce à des protocoles avancés, le tunneling vous permet de créer un tunnel sécurisé pour vos informations, assurant ainsi leur confidentialité lors de leur transit sur internet.

Ne laissez pas vos données à la merci d’intrus. Pour en savoir plus sur la manière dont nos solutions peuvent transformer votre expérience de navigation, nous vous invitons à visiter notre page de contact. Contactez-nous dès maintenant et découvrez comment sécuriser votre connexion avec le tunneling de manière efficace et innovante.

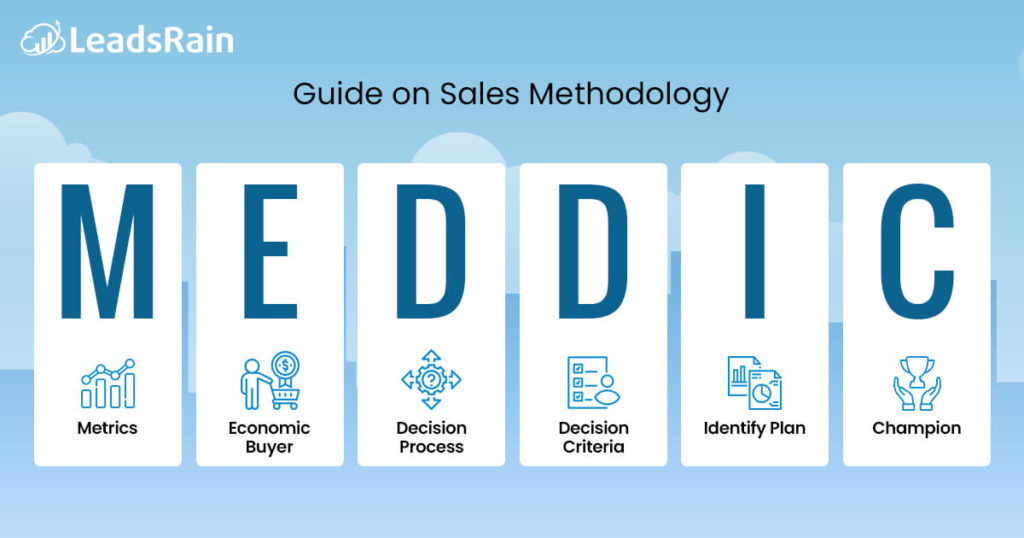

Comparaison des méthodes de tunneling VPN

| Méthode de Tunneling | Description |

| PPTP | Rapidité et simplicité d’utilisation, mais faible sécurité. |

| L2TP/IPsec | Bon compromis entre sécurité et performance, mais peut être bloqué par des pare-feu. |

| OpenVPN | Flexible et très sûr, utilise un cryptage robuste, mais nécessite une configuration. |

| SSTP | Intégration avec Windows, sécurisé, mais dépend de l’infrastructure Microsoft. |

| IKEv2/IPsec | Stable sur les réseaux mobiles, rapidité et sécurité élevée, mais moins pris en charge par certains appareils. |

Dans un monde de plus en plus connecté, la nécessité de sécuriser les données est devenue primordiale. Le tunneling, une méthode innovante, permet de créer un réseau privé virtuel qui protège les informations en transit. Cet article explore comment cette technologie transforme la gestion des données dans divers contextes.

Qu’est-ce que le tunneling ?

Le tunneling consiste à encapsuler des paquets de données dans un autre réseau. Cela permet de créer un canal sécurisé pour la transmission des informations sensibles, rendant ainsi les données moins accessibles aux tiers malveillants. Cette technique est essentielle pour garantir la confidentialité et l’intégrité des communications numériques.

Les avantages du tunneling dans la gestion des données

Un des principaux avantages du tunneling est la protection des données qu’il offre. En chiffrant les informations, cette méthode réduit le risque d’interception et d’espionnage. Cela est particulièrement important pour les entreprises qui manipulent des données clients sensibles ou des informations stratégiques.

Accès sécurisé aux réseaux distants

Grâce au tunneling, les employés peuvent accéder à des réseaux privés même lorsqu’ils sont éloignés. Cela favorise le télétravail tout en maintenant un niveau de sécurité élevé. En effet, les connexions VPN utilisant le tunneling offrent un accès distant sécurisé, propice à la collaboration sans compromettre la sécurité des données.

Réduction des cybermenaces

Avec l’augmentation des cyberattaques, le tunneling s’avère être une arme efficace contre ces menaces. En modifiant la manière dont les données transitent, il crée une barrière supplémentaire qui complique la tâche aux hackers. Ce niveau de sécurité renforcé est essentiel pour préserver la réputation des entreprises et la sécurité de leurs opérations.

Applications du tunneling dans divers secteurs

Le tunneling trouve son utilité dans plusieurs domaines, notamment dans les secteurs financier, médical et éducatif. Chacun de ces secteurs ayant des exigences spécifiques en matière de sécurité des données, le tunneling répond efficacement à leurs besoins en assurant la protection des informations sensibles.

Secteur financier

Dans le secteur financier, le tunneling est crucial pour protéger les transactions en ligne. Les banques et les établissements financiers mettent en œuvre cette technologie pour garantir la sécurité des données clients, tout en restant conformes aux réglementations en matière de protection des données.

Secteur médical

Le secteur médical, de son côté, utilise également le tunneling pour protéger les dossiers patients. En sécurisant les échanges entre professionnels de santé et établissements de soins, cette méthode assure la confidentialité des informations médicales, ce qui est essentiel pour le bien-être des patients.

Introduction au Tunneling

Le tunneling est une méthode innovante permettant de transmettre des données de manière sécurisée à travers un réseau. Cette technique est de plus en plus adoptée dans le domaine de la télécommunication et offre plusieurs avantages significatifs pour la gestion des données.

Fonctionnement du Tunneling

Le principe du tunneling repose sur l’encapsulation des données. Il crée un « tunnel » à l’intérieur d’un réseau afin de transporter des paquets de données d’un point à un autre de manière sécurisée. Cela permet de masquer le contenu des données envoyées, renforçant ainsi la sécurité des informations transmises.

Protocoles Utilisés

Différents protocoles comme L2TP, PPTP et IPsec sont utilisés pour établir des tunnels. Chacun de ces protocoles offre différents niveaux de sûreté et de performance, permettant aux utilisateurs de choisir celui qui convient le mieux à leurs besoins.

Avantages du Tunneling

Le tunneling présente plusieurs avantages :

- Sécurisation des Données: En chiffrant les paquets, le tunneling protège les données contre les interceptions malveillantes.

- Accès à Distance: Il permet aux utilisateurs d’accéder à des ressources distantes comme s’ils étaient sur le même réseau local.

- Contournement de la Censure: Dans certains cas, le tunneling permet de dépasser des restrictions géographiques, offrant ainsi une liberté d’accès accrue aux utilisateurs.

Domaines d’Application

Cette technologie est largement utilisée dans divers domaines, notamment :

- Entreprises: Pour sécuriser les communications internes et permettre le travail à distance.

- Fournisseurs de Services Internet: Pour offrir des connexions sécurisées à leurs clients.

- Utilisateurs Individuels: Pour protéger leur vie privée lors de la navigation sur Internet.

Le tunneling représente une avancée majeure dans la gestion des données. Grâce à ses caractéristiques de sécurité, d’accessibilité et de flexibilité, il s’affirme comme un outil indispensable pour toute personne soucieuse de protéger ses informations sur un réseau.

Le tunnelage est devenu un élément clé dans le domaine de la gestion des données, offrant des solutions de sécurité avancées et une optimisation des transmissions. En utilisant des protocoles spécifiques, le VPN permet de créer un canal sécurisé pour le transfert d’informations, ce qui améliore la confidentialité et l’intégrité des données durant les communications sur Internet.

Qu’est-ce que le tunneling ?

Le tunneling est une technique qui encapsule les données dans un autre protocole, créant ainsi une sorte de tunnel virtuel à travers lequel ces données peuvent voyager en toute sécurité. Ce processus masquera le contenu original des données, rendant leur interception et leur utilisation indésirables beaucoup plus difficile. Grâce à cette technique, les utilisateurs peuvent naviguer sur Internet de manière plus sécurisée.

Les avantages du tunneling

Les avantages du tunneling sont multiples. Tout d’abord, il permet de garantir la safety des données sensibles en les chiffrant. Cela est particulièrement crucial dans un environnement où les menaces de cyberattaques sont en constante augmentation. De plus, le tunneling facilite l’accès à des réseaux privés distants, rendant ainsi possible le télétravail en toute sécurité.

Les protocoles de tunneling populaires

Plusieurs protocoles sont utilisés pour le tunneling, chacun ayant ses propres caractéristiques. Parmi eux, on retrouve le PPTP (Point-to-Point Tunneling Protocol), le L2TP (Layer 2 Tunneling Protocol) et le OpenVPN. Chacun de ces protocoles offre des niveaux de sécurité différents et peut être adapté en fonction des besoins spécifiques des utilisateurs ou des entreprises.

Les applications du tunneling dans les entreprises

Dans le monde professionnel, le tunneling est essentiel pour garantir la sécurité des échanges d’informations. Les entreprises font appel à cette technologie pour établir des connexions entre des bureaux distants ou pour sécuriser l’accès aux ressources internes de l’entreprise depuis l’extérieur. Cela permet de protéger les données sensibles contre les accès non autorisés tout en améliorant l’efficacité des communications.

Les défis du tunneling

Malgré ses nombreux avantages, le tunneling présente certains défis. Les performances peuvent être impactées en raison de la surcharge de traitement liée au chiffrement et déchiffrement des données. De plus, certains réseaux peuvent bloquer ou limiter le tunneling, ce qui peut nuire à la connectivité globale. Il est donc essentiel de choisir une solution de tunneling qui répond à la fois aux besoins de sécurité et aux exigences de performance.

Vous souhaitez améliorer la sérénité et la sécurité de vos connexions ? Comprendre le VPN tunneling est essentiel pour protéger vos données en ligne. Cette technologie permet de créer un canal sécurisé, éliminant ainsi les risques liés aux réseaux non sécurisés.

Notre expertise en téléphonie VoIP et en sécurisation des connexions vous aidera à naviguer dans cet univers technique complexe. N’attendez plus pour faire le premier pas !

Nous vous invitons à découvrir toutes nos solutions adaptées à vos besoins. Visitez notre page de contact dès maintenant pour discuter de vos projets et découvrir comment le tunneling peut transformer votre gestion des données. Cliquez ici : Contactez-nous.

Le tunneling est devenu un élément essentiel dans la gestion des données, permettant une connexion sécurisée entre les réseaux. En utilisant des protocoles spécifiques, le tunneling offre une méthode efficace pour encapsuler des données, assurant ainsi leur protection contre les menaces extérieures. Cet article explore les implications du tunneling dans la sécurité des données et la manière dont il a transformé les pratiques de communication à travers les réseaux privés et publics.

Définition du tunneling

Le tunneling est une technique qui permet de transmettre des données à travers un réseau public tout en les encapsulant dans un protocole sécurisé. En essence, cette méthode crée un « tunnel » virtuel, protégeant ainsi les informations sensibles des intrusions potentielles. La plupart des tunneling utilisent des protocoles tels que IPsec ou L2TP pour établir des connexions sécurisées entre les appareils distants.

Les avantages du tunneling

Le tunneling présente plusieurs avantages notables. Tout d’abord, il améliore la sécuité des données en chiffrant les informations transmises, rendant difficile l’accès non autorisé. De plus, cette technique permet de contourner des restrictions géographiques, donnant aux utilisateurs la possibilité d’accéder à des contenus parfois bloqués dans leur région. En agissant comme un bouclier, le tunneling est également efficace pour masquer l’adresse IP de l’utilisateur, offrant ainsi un niveau d’anonymat supplémentaire.

Applications pratiques du tunneling

Les applications du tunneling sont variées et touchent divers secteurs. Dans les entreprises, il est souvent utilisé pour établir des réseaux privés virtuels (VPN), permettant aux employés d’accéder à des ressources internes de manière sécurisée, même à distance. Dans le domaine de la téléphonie VoIP, le tunneling améliore la qualité des appels tout en protégeant les communications des interceptions. De plus, les utilisateurs individuels optent de plus en plus pour les VPN afin de sécuriser leur navigation sur Internet et protéger leurs données personnelles.

Défis et limites du tunneling

Malgré ses nombreux avantages, le tunneling n’est pas exempt de défis. La configuration initiale peut être complexe et nécessiter des connaissances techniques spécifiques, ce qui peut représente un obstacle pour certains utilisateurs. De plus, l’utilisation du tunneling peut engendrer une diminution de la vitesse de connexion, en fonction de la qualité du service et du type de protocoles utilisés. Enfin, certains fournisseurs d’accès à Internet peuvent limiter ou bloquer les protocoles de tunneling, ce qui impacte l’accès à ces services.

Le tunneling est une technique essentielle dans le domaine de la gestion des données qui permet d’établir une connexion sécurisée et cryptée entre deux points à travers un réseau, notamment sur Internet. Cette méthode améliore la confidentialité et la sécurité des données échangées, tout en contournant des restrictions géographiques.

Compréhension du tunneling

Le tunneling repose sur des protocoles qui encapsulent les données d’un réseau au sein d’un autre. Cela signifie que les données d’origine sont masquées, ce qui permet d’éviter le filtrage et le suivi des informations. Les utilisateurs peuvent ainsi naviguer en toute sécurité, sachant que leurs données sont protégées contre les menaces extérieures.

Les différents types de tunneling

Il existe plusieurs protocoles de tunneling, chacun ayant ses propres caractéristiques et usages. Parmi les plus courantes, on retrouve le VPN (Réseau Privé Virtuel), qui crée un tunnel virtuel pour sécuriser les connexions Internet. D’autres protocoles, tels que l’L2TP (Layer 2 Tunneling Protocol) ou le GRE (Generic Routing Encapsulation), offrent également des solutions variées adaptées aux besoins spécifiques des utilisateurs.

Les avantages du tunneling

Utiliser le tunneling présente de nombreux avantages. Tout d’abord, il garantit un niveau de sécurité élevé pour les transmissions de données, protégeant ainsi les informations sensibles contre d’éventuelles intrusions. Ensuite, il permet de contourner des restrictions géographiques, donnant accès à des contenus normalement bloqués par des pare-feu ou des limitations régionales. Enfin, le tunneling contribue à améliorer l’anonymat des utilisateurs en masquant leur adresse IP réelle.

Les limites du tunneling

Malgré ses avantages indéniables, le tunneling présente certaines limites. La configuration peut être complexe, nécessitant une expertise technique pour mettre en place les outils et protocoles appropriés. De plus, bien que la sécurité soit renforcée, il demeure essentiel de choisir des solutions fiables, car des fuites de données peuvent survenir si les configurations ne sont pas optimisées. Enfin, l’utilisation de têtes de tunnel peut entraîner une certaine latence dans les connexions, qui peut affecter des applications sensibles au temps.

Applications du tunneling

Le tunneling trouve des applications dans divers secteurs, allant des entreprises nécessitant un accès à distance sécurisé aux utilisateurs individuels souhaitant protéger leur vie privée en ligne. Par exemple, il est largement utilisé dans le cadre du télétravail, permettant aux employés d’accéder à des ressources d’entreprise tout en maintenant un niveau de sécurité élevé. De plus, dans le domaine du gaming, des solutions de tunneling sont utilisées pour réduire la latence et améliorer l’expérience de jeu.

Le tunneling est devenu un élément clé dans la gestion moderne des données. Grâce à ses capacités à encapsuler et à crypter les données, il offre une protection inégalée lors des transferts d’informations sur des réseaux potentiellement non sécurisés. En isolant les paquets de données dans un tunnel virtuel, les utilisateurs bénéficient d’une couche de sécurité supplémentaire, rendant les interceptions ou les altérations des données beaucoup plus difficiles.

De plus, le tunneling permet d’améliorer la flexibilité et l’accessibilité des réseaux. Les utilisateurs peuvent se connecter à des ressources distantes comme s’ils étaient physiquement présents dans un autre lieu. Cette solution est particulièrement bénéfique pour les entreprises disposant de plusieurs sites ou d’employés en télétravail, car cela facilite l’accès aux réseaux internes, tout en maintenant la confidentialité des échanges.

Une autre dimension importante du tunneling est sa capacité à contourner les restrictions géographiques. En créant un tunnel vers un serveur situé dans une autre région, les utilisateurs peuvent accéder à du contenu normalement restreint dans leur localisation. Cela ouvre un éventail de possibilités pour lesquels des informations critiques peuvent être partagées sans craindre des limitations imposées par des régulations géographiques.

Enfin, la multiplication des menaces informatiques dans le paysage numérique souligne l’importance d’adopter des technologies telles que le tunneling. Avec une cybersécurité en constante évolution, il devient essentiel d’intégrer des solutions avancées pour garantir la sécurité et la confidentialité des données. C’est là que le tunneling s’affirme comme un élément révolutionnaire, transformant la manière dont les données sont gérées et échangées à l’échelle mondiale.

FAQ sur le Tunneling dans la Gestion des Données

Qu’est-ce que le tunneling ? Le tunneling est un procédé qui permet d’encapsuler des données dans un autre protocole, offrant ainsi une sécurité accrue pour la transmission des informations.

Comment le tunneling renforce-t-il la sécurité des données ? En créant un tunnel sécurisé, le tunneling crypte les données, ce qui rend leur interception par des tiers beaucoup plus difficile.

Quels sont les avantages du tunneling pour les entreprises ? Les entreprises bénéficient d’une protection renforcée des données, d’un accès distant sécurisé pour les employés, et de la possibilité de contourner des restrictions géographiques.

Est-ce que tous les types de tunneling offrent le même niveau de sécurité ? Non, il existe différents types de tunneling, tel que le VPN et le SSH, chacun ayant des niveaux de sécurité et des mécanismes différents.

Le tunneling est-il complexe à mettre en place ? La complexité dépend des outils utilisés et de l’architecture réseau, mais des solutions simples sont souvent disponibles pour faciliter l’intégration du tunneling dans un système existant.

Le tunneling impacte-t-il la performance du réseau ? Un léger impact sur la performance peut être ressenti en raison du cryptage et de l’encapsulation des données, mais les bénéfices en termes de sécurité l’emportent généralement sur ces inconvénients.

Quels protocoles sont couramment utilisés pour le tunneling ? Les protocoles tels que PPTP, L2TP, IPsec et SSL/TLS sont souvent utilisés pour établir des tunnels sécurisés.

Le tunneling est-il légal dans tous les pays ? Bien que le tunneling soit généralement légal, certaines juridictions peuvent avoir des restrictions. Il est important de vérifier les lois locales avant d’utiliser des services de tunneling.

Témoignages sur le Tunneling : Une Révolution dans la Gestion des Données

Le tunneling VPN est devenu une véritable avancée dans le domaine de la sécurité des données. De nombreux utilisateurs témoignent de son efficacité pour protéger leurs informations sensibles. Par exemple, une professionnelle du secteur financier a déclaré : « Depuis que j’utilise le tunneling, je me sens beaucoup plus en sécurité en travaillant à distance. Les connexions sont cryptées, et je n’ai plus à m’inquiéter pour la sécurité de mes transferts de données. » Cette mise en œuvre a non seulement renforcé sa confiance, mais a également amélioré son efficacité quotidienne.

Diablement efficace, le tunneling VPN permet également d’accéder à des contenus géo-restreints. Un enseignant qui travaille avec des ressources éducatives en ligne a partagé son expérience : « En utilisant le tunneling, j’ai pu accéder à des plateformes qui étaient auparavant inaccessibles dans ma région. Cela a considérablement enrichi mes cours et a offert à mes élèves une perspective plus large sur les sujets abordés. » Cela met en avant l’impact substantiel que le tunneling peut avoir sur l’éducation et l’accès à l’information.

De plus, les entreprises tirent parti du VPN tunneling pour améliorer leur sécurité informatique. Un dirigeant d’une société de logistique a indiqué : « Nous avons implémenté un service de tunneling pour protéger nos échanges de données entre nos différents bureaux. Non seulement cela a sécurisé nos informations, mais cela a également simplifié la gestion des données. Chaque employé peut accéder aux fichiers nécessaires en toute sécurité, peu importe où il se trouve. » Ce témoignage souligne l’importance du tunneling dans un environnement professionnel moderne.

En somme, les retours sur le tunneling révèlent une transformation significative dans la façon dont les données sont gérées et protégées. Chez mestransporteurs.fr, l’intégration de cette technologie assure une fluidité et une sûreté dans le transfert d’informations critiques, illustrant ainsi l’importance croissante du VPN tunneling dans notre société numérique actuelle.

Vous souhaitez sécure votre connexion et protéger vos données ? Le VPN tunneling est la solution qu’il vous faut ! Grâce à cette technologie avancée, vos informations circulent à travers des tunnels cryptés, garantissant ainsi une confidentialité optimale et une intégrité des données irréprochable.

N’attendez plus pour optimiser votre expérience en ligne ! Pour toute question ou besoin d’assistance, nous vous invitons à visiter notre page de contact. Notre équipe d’experts est prête à vous accompagner dans la mise en place de solutions adaptées à vos besoins spécifiques.

Faites le premier pas vers une connexion plus sûre et plus performante. Contactez-nous dès aujourd’hui !

Le tunneling est un processus essentiel qui permet d’améliorer la sécurité et la gestion des données lors de leur transmission via des réseaux. En créant un « tunnel » sécurisé à travers lequel les données peuvent voyager sans être interceptées, cette technique fait l’objet d’une attention accrue dans le domaine de la télécommunication.

Ce mécanisme fonctionne essentiellement en encapsulant des paquets de données dans d’autres paquets, ce qui permet de masquer les informations d’origine. Cette méthode, souvent utilisée avec les VPN (réseaux privés virtuels), assure que les données échangées restent confidentielles et intouchées par des tiers malveillants.

Le VPN tunneling est particulièrement pertinent pour les entreprises qui souhaitent sécuriser leurs communications sur Internet. En tirant parti de cette technologie, elles peuvent établir des connexions cryptées, garantissant ainsi que les données sensibles ne soient pas exposées lors de leur transit. Ce besoin de sécurité est accentué dans un monde où les cyberattaques sont de plus en plus fréquentes.

Il existe plusieurs protocoles de tunneling, chacun offrant des niveaux de sécurité et des fonctionnalités différents. Parmi eux, le IPsec (Internet Protocol Security) est l’un des plus populaires, offrant une sécurité robuste pour les échanges de données sensibles. Un autre exemple est le L2TP (Layer 2 Tunneling Protocol), qui fonctionne souvent en tandem avec IPsec pour garantir un tunnel sécurisé.

Une autre technique utilisée dans le tunneling est le PPTP (Point-to-Point Tunneling Protocol). Bien que ce protocole soit plus ancien et moins sécurisé que ses homologues modernes, il reste populaire en raison de sa simplicité de mise en œuvre et de sa compatibilité avec de nombreux systèmes d’exploitation. Toutefois, il est important de considérer les alternatives plus sécurisées pour les échanges de données critiques.

Le SSL/TLS (Secure Sockets Layer / Transport Layer Security) est aussi une approche courante pour le tunneling des données. Utilisé principalement pour sécuriser les connexions Web, ce protocole présente l’avantage d’être intégré dans les navigateurs de manière native, facilitant l’accès sécurisé aux informations en ligne. Cela souligne l’importance croissante de la sécurité lors de la navigation sur Internet.

Les applications du tunneling vont au-delà de la simple protection des données. Elles incluent également la possibilité d’accéder à des ressources géographiquement restreintes. Grâce au tunneling, les utilisateurs peuvent se connecter à un réseau local à distance, accédant ainsi à des contenus ou des services qui pourraient être bloqués dans leur région.

Le tunneling offre également une grande flexibilité en matière de gestion des données dans des environnements professionnels. Avec des équipes souvent dispersées géographiquement, la capacité à créer des connexions sécurisées entre différents sites permet une collaboration efficace, tout en garantissant que les informations échangées restent protégées.

En résumé, le tunneling constitue une avancée majeure dans la gestion des données, offrant des solutions de protection robustes, favorisant l’accès à distance aux ressources, et améliorant la collaboration sécurisée au sein des organisations. À mesure que le paysage des menaces numériques évolue, l’adoption généralisée de cette technologie sera essentielle pour garantir la sécurité des échanges d’informations.

Bonjour, je m’appelle Romane, j’ai 47 ans et je suis experte en téléphonie VoIP. Avec plus de 15 ans d’expérience dans le domaine, je mets mes compétences au service des entreprises pour optimiser leur communication. Passionnée par les nouvelles technologies, j’accompagne mes clients dans la mise en place de solutions adaptées à leurs besoins.

Laisser un commentaire