Le tunneling : comprendre les enjeux et applications

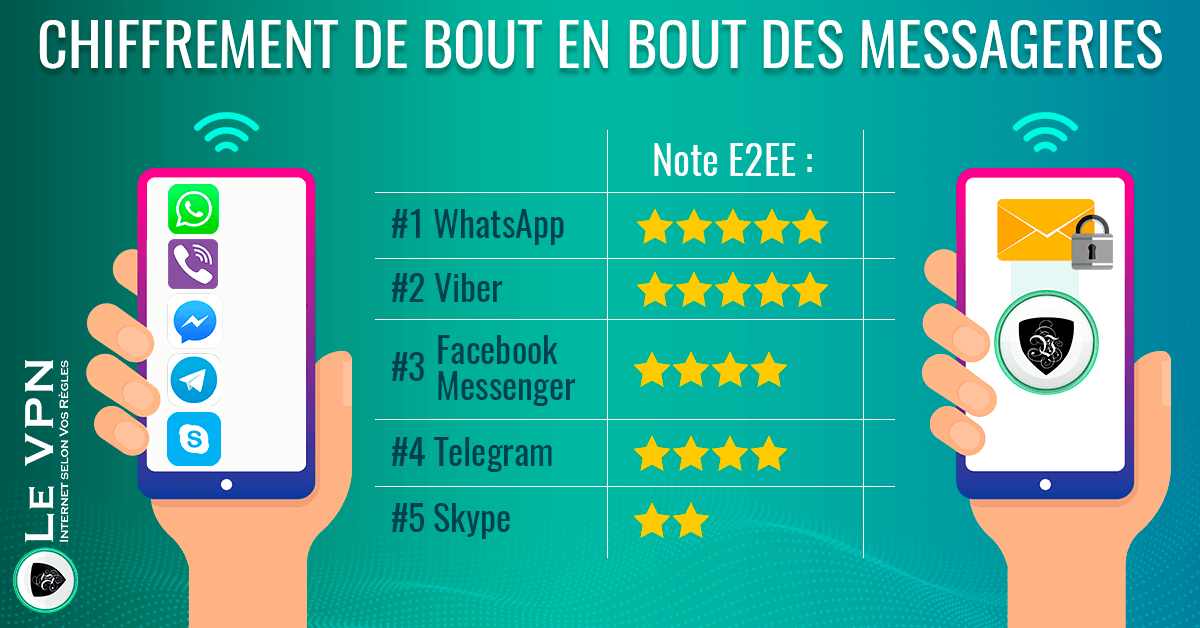

Dans un monde où la sécure des transmissions de données est cruciale, le tunneling VPN se révèle comme une solution essentielle pour protéger vos échanges en ligne. Grâce à cette technologie, vous pouvez établir une connexion virtuelle sécurisée qui préserve la confidentialité de vos informations tout en facilitant leur transmission.

Les enjeux associés au tunneling sont nombreux, notamment la protection contre les intrusions et la sécurisation des communications, particulièrement pour les entreprises. En comprenant comment ces protocoles fonctionnent, vous serez mieux armé pour tirer le meilleur parti des outils de téléphonie VoIP et de la connectivité en ligne.

Si vous souhaitez en savoir plus sur les meilleures pratiques en matière de sécurité numérique ou si vous avez des questions concernant des solutions spécifiques adaptées à vos besoins, nous vous invitons à nous contacter. Notre équipe d’experts est là pour vous accompagner et vous fournir des conseils personnalisés.

Ne laissez pas votre sécurité en ligne au hasard. Contactez-nous dès aujourd’hui pour découvrir comment le tunneling peut transformer votre manière de communiquer et de gérer vos données.

Le tunneling est une technique essentielle en matière de sécurité des données, permettant d’établir des connexions sécurisées sur des réseaux potentiellement non fiables. Cette approche, souvent utilisée en association avec un VPN, crypte les données échangées entre l’utilisateur et le serveur, garantissant ainsi la confidentialité et l’intégrité des informations. Les applications du tunneling sont vastes, allant de la protection des échanges professionnels à l’accès à des contenus géo-restreints. Dans un monde numérique en constante évolution, comprendre les enjeux associés au tunneling est crucial pour tout utilisateur soucieux de sa sécurité en ligne.

Le tunneling est une technique essentielle dans le domaine des réseaux, permettant de créer des tunnels sécurisé pour la transmission de données sur Internet. Dans cet article, nous allons explorer les différents enjeux et applications du tunneling, ainsi que ses avantages et inconvénients. Cette méthode s’avère cruciale pour garantir une connexion fiable et sécurisée, en particulier dans un monde où la protection des données est devenue une priorité majeure.

Avantages

Le tunneling offre plusieurs avantages notables. Tout d’abord, il permet de sécuriser les connexions en encapsulant les données dans un protocole moins vulnérable. Cela signifie que même si les données sont interceptées, elles ne peuvent pas être lues sans le bon protocole d’extraction.

De plus, le tunneling facilite l’accès à des réseaux distants. Les utilisateurs peuvent ainsi se connecter à leur réseau d’entreprise depuis n’importe où dans le monde, comme à travers un VPN. Cela améliore considérablement la productivité des équipes à distance.

Un autre avantage majeur réside dans la capacité de contourner les restrictions géographiques. En utilisant le tunneling, les utilisateurs peuvent accéder à des contenus et services bloqués dans certaines régions, enrichissant ainsi leur expérience en ligne.

Inconvénients

Malgré ses avantages, le tunneling présente également des inconvénients qui méritent d’être considérés. L’un des principaux défis réside dans la possibilité de réduction de la vitesse de connexion. En effet, le processus d’encapsulation des données peut introduire une latence, rendant l’expérience utilisateur moins fluide.

Un autre inconvénient concerne la complexité des configurations. La mise en place d’un tunnel sécurisé peut nécessiter des compétences techniques avancées, ce qui pourrait être un obstacle pour les utilisateurs moins expérimentés.

Enfin, certaines solutions de tunneling peuvent ne pas garantir un haut niveau de sécurité. Il est donc essentiel de choisir des protocoles réputés et de se tenir informé des meilleures pratiques en matière de sécurité. Des réglementations spécifiques, telles que celles mentionnées dans cet article sur la protection des données téléphoniques, doivent également être prises en compte lors de la mise en œuvre du tunneling.

Dans un monde numérique en constante évolution, la sécurisation de votre connexion est primordiale. Le tunneling VPN représente une avancée majeure dans la protection de vos données et la gestion de votre trafic en ligne. Comprendre son fonctionnement et ses applications vous permettra d’améliorer significativement votre expérience sur le web.

Vous souhaitez en savoir plus sur la manière dont ces technologies peuvent transformez vos communications ? Ne restez pas dans l’incompréhension ! Contactez-nous dès maintenant pour bénéficier d’une expertise adaptée à vos besoins.

Visitez notre page de contact pour échanger avec nos spécialistes, poser vos questions et découvrir comment nous pouvons vous aider à optimiser votre télécommunication : standard-telephonique-virtuel.com/contact.

Applications et Enjeux du Tunneling

| Enjeux | Applications |

| Sécurisation des données | Accès à distance protégé via VPN |

| Préservation de la vie privée | Navigation anonyme sur Internet |

| Contournement des restrictions géographiques | Accès à des contenus bloqués dans certaines régions |

| Protection contre les cyberattaques | Transmission sécurisée des informations sensibles |

| Optimisation de l’accès aux ressources | 55 VTL pour le partage de fichiers sécurisé |

| Conformité réglementaire | Transaction sécurisée des données financières |

Le tunneling est une technique essentielle dans le domaine de la sécurisation des connexions en ligne. En encapsulant les données, il permet de créer un tunnel sécurisé pour la transmission d’informations sur des réseaux publics ou privés. Cet article explore les enjeux et applications du tunneling, en mettant l’accent sur ses bénéfices pour les utilisateurs individuels et les entreprises.

Qu’est-ce que le tunneling ?

Le tunneling, en matière de réseaux informatiques, est une méthode qui permet de faire passer des données d’une source à une destination en utilisant un tunnel virtuel. Ce tunnel encapsule les données pour garantir leur confidentialité et leur intégrité pendant le transport. Il est couramment utilisé en conjonction avec des technologies telles que les VPN, qui renforcent la sécurité des connexions Internet.

Les enjeux du tunneling

Le principal enjeu du tunneling réside dans la protection des données. Avec l’augmentation des cybermenaces, il est crucial de garantir que les informations sensibles restent confidentielles. Cela est particulièrement important pour les entreprises qui traitent des données clients ou des informations personnelles. De plus, le tunneling aide à contourner les restrictions géographiques, permettant ainsi un accès sécurisé à des contenus bloqués dans certaines régions.

Applications du tunneling dans le monde professionnel

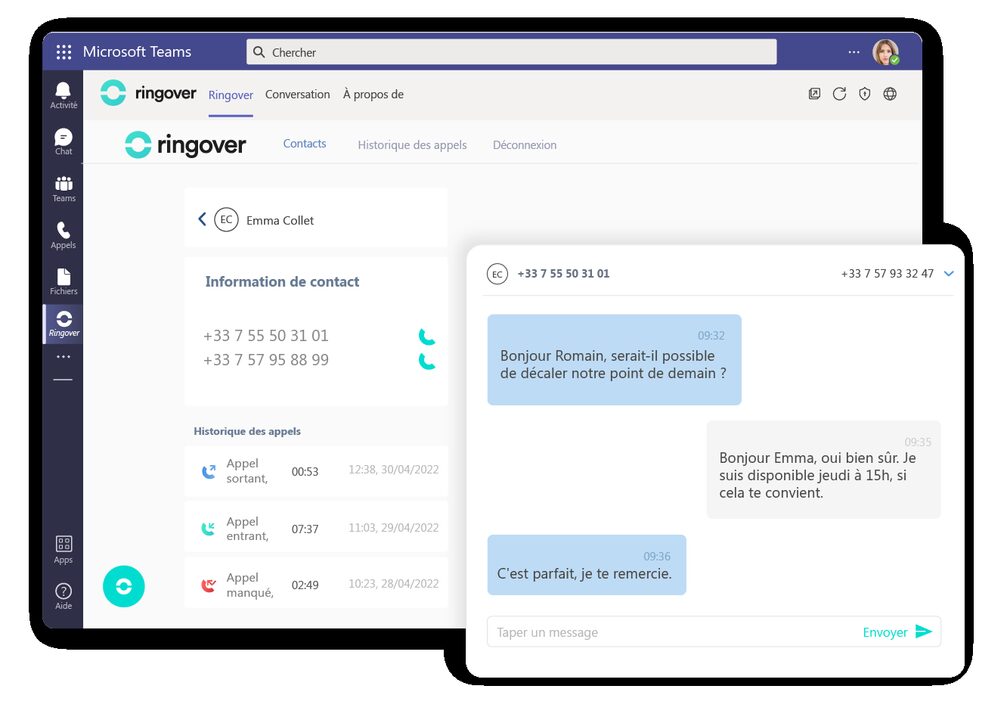

Dans le cadre professionnel, le tunneling est utilisé pour sécuriser les communications entre les employés, surtout ceux qui travaillent à distance. Les télétravailleurs peuvent ainsi se connecter au réseau de l’entreprise via un VPN, assurant que toutes leurs données sont chiffrées et protégées des interceptions. Cela renforce non seulement la sécurité, mais favorise aussi un environnement de travail plus productif.

Le tunneling et la protection de la vie privée

Le tunneling joue également un rôle crucial dans la protection de la vie privée en ligne. En masquant l’adresse IP des utilisateurs et en sécurisant leur trafic Internet, le tunneling les protège des traceurs et des collecteurs de données indésirables. Cela permet aux utilisateurs d’explorer Internet sans crainte d’être suivis ou ciblés par des publicités intrusives.

Réglementations et bonnes pratiques autour du tunneling

Il existe des réglementations concernant la protection des données téléphoniques et les exigences de sécurité des informations. Les entreprises doivent se conformer à ces règles tout en appliquant des solutions de tunneling efficaces. De plus, il est conseillé de former les employés sur les meilleures pratiques à adopter lors de l’utilisation de tunnels pour garantir la sécurité des données.

Pour en savoir plus sur la manière de sécuriser votre connexion grâce au tunneling, consultez notre guide sur VPN et tunneling.

Qu’est-ce que le tunneling ?

Le tunneling est une technique de transmission de données qui permet de masquer des informations numériques en les encapsulant dans un autre protocole. Cela rend la transmission à travers des réseaux publics plus sécurisée et privée. Cette méthode est couramment utilisée dans le contexte des réseaux VPN, représentant un élément crucial pour assurer la confidentialité des échanges.

Les enjeux du tunneling

Les enjeux du tunneling sont principalement liés à la sécurité et à la confidentialité des données. En effet, cette technique permet de protéger les informations sensibles contre les interceptions et les accès non autorisés. Elle est particulièrement essentielle pour les entreprises qui traitent des informations confidentielles et qui doivent se conformer à diverses réglementations en matière de protection des données.

Prévention des fuites de données

Le tunneling aide à prévenir les fuites de données en assurant que toutes les communications sont chiffrées. Cela signifie qu’en cas d’interception, les informations resteraient illisibles pour un tiers. Ainsi, les entreprises peuvent maintenir l’intégrité et la sécurité de leurs données critiques.

Accès à distance sécurisé

L’un des principaux avantages du tunneling est qu’il facilite un accès à distance sécurisé pour les employés. Grâce à un VPN utilisant cette technologie, les travailleurs peuvent se connecter à des ressources d’entreprise peu importe leur emplacement géographique, tout en garantissant que leur connexion est protégée.

Applications du tunneling

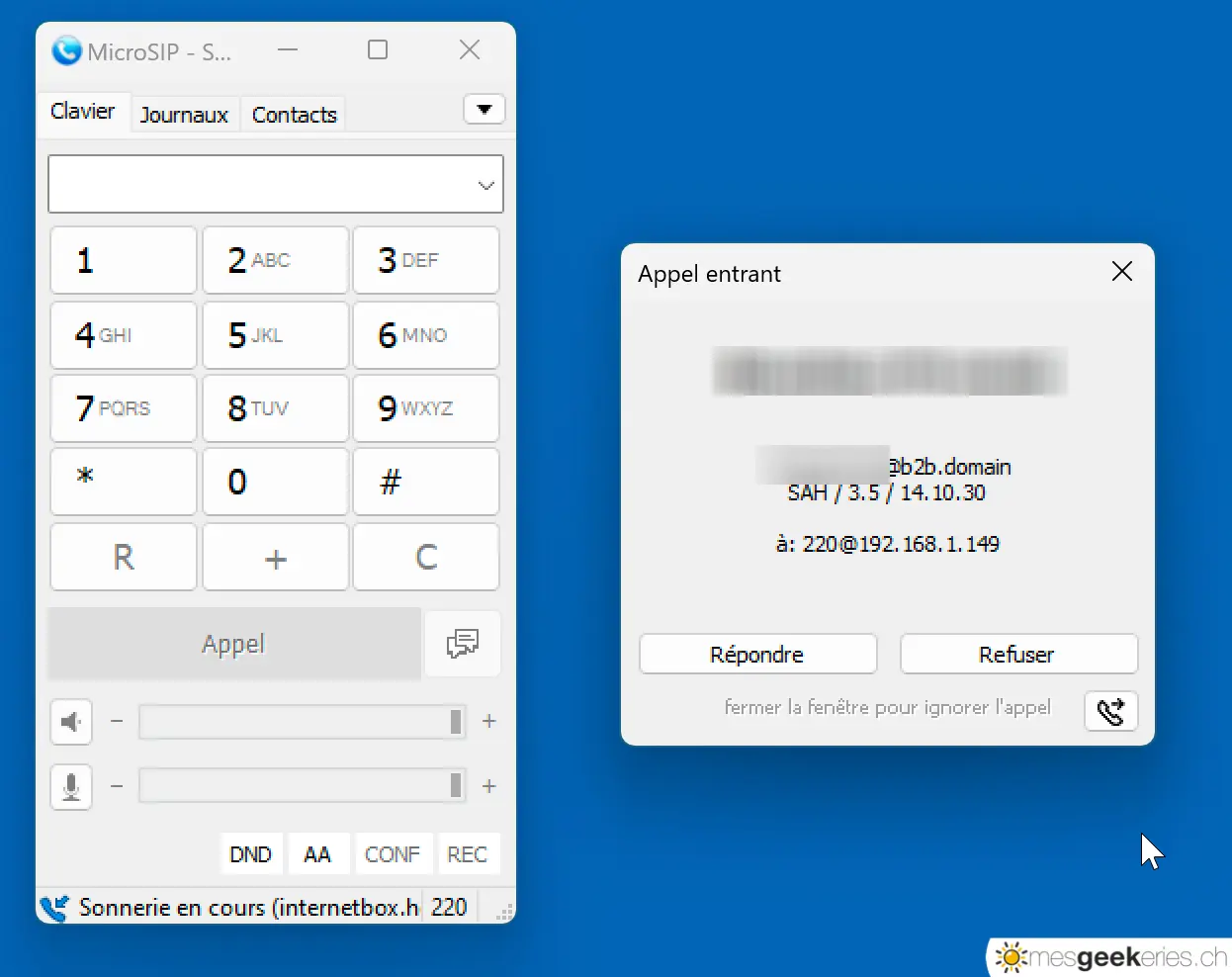

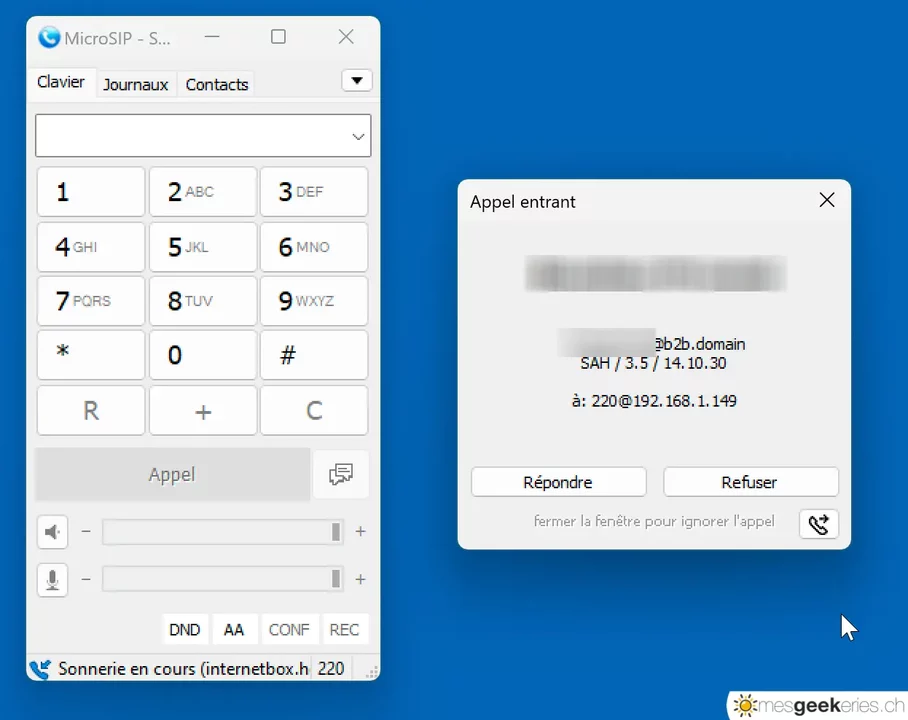

Le tunneling est utilisé dans diverses applications qui vont au-delà des simples connexions VPN. Par exemple, il permet de sécuriser les communications VoIP, rendant ainsi les échanges téléphoniques moins vulnérables aux écoutes. De plus, il est crucial dans les environnements où les données doivent transiter à travers des réseaux non sécurisés.

Sécurisation des communications VoIP

La sécurisation des communications VoIP par le tunneling est particulièrement importante pour les entreprises. Cela permet d’éviter que des informations sensibles ne soient interceptées lors de la transmission des appels, suscitant ainsi davantage de confiance dans les interactions professionnelles.

Applications dans l’éducation et la formation

En raison de l’importance de la sécurité des données, le tunneling joue également un rôle significatif dans le domaine de l’éducation, surtout lorsqu’il s’agit de garantir un accès sécurisé aux ressources pédagogiques en ligne. Les institutions peuvent ainsi proposer des environnements d’apprentissage protégés tout en respectant les normes de sécurité des données.

Conclusion sur les avantages du tunneling

Les bénéfices du tunneling sont multiples et touchent à des domaines variés tels que la protection des données, la communication et l’éducation. Il est impératif pour les organisations de comprendre et d’implémenter cette technologie pour assurer la sécurité de leurs échanges et la conformité réglementaire.

Le tunneling est une technique essentielle dans le domaine de la télécommunication, principalement utilisée pour sécuriser les connexions entre différents réseaux. Cet article explore les défis liés au tunneling, ses applications pratiques, et la manière dont il contribue à la sécurisation des données en ligne.

Qu’est-ce que le tunneling ?

Le tunneling représente un processus par lequel des données sont encapsulées à l’intérieur d’autres données avant d’être transmises sur un réseau. Ce mécanisme permet à plusieurs protocoles de fonctionner ensemble tout en garantissant que les informations restent sécurisées et privées.

Les enjeux de la sécurité dans le tunneling

La sécurité est sans aucun doute l’un des principaux enjeux du tunneling. En effet, le transfert de données sensibles nécessite des mesures de protection robustes pour prévenir l’interception par des tiers malveillants. Les VPN (Virtual Private Networks) utilisent des techniques de tunneling afin d’encrypter les données et de garantir la confidentialité des utilisateurs.

Applications pratiques du tunneling

Le tunneling trouve des applications dans divers contextes, allant du travail collaboratif à distance à la navigation sécurisée sur Internet. Par exemple, en utilisant un VPN, les utilisateurs peuvent accéder à des contenus géo-restreints tout en préservant leur anonymat. De plus, le tunneling est crucial pour les entreprises qui souhaitent protéger les communications de leurs équipes, notamment lorsqu’elles travaillent à distance. Il est important de comprendre comment un numéro de téléphone peut affecter la connexion d’une équipe à distance dans ce contexte.

Impacts réglementaires et considérations éthiques

Au-delà des aspects techniques, le tunneling pose également des questions relatives à la protection des données. Les réglementations sur la confidentialité des informations personnelles exigent que les entreprises mettent en œuvre des pratiques exemplaires en matière de sécurité. Il est donc crucial de se tenir informé des réglementations existantes concernant la protection des données téléphoniques, afin de se conformer aux exigences légales.

Conclusions sur le tunneling

Finalement, le tunneling se présente comme une innovation clé dans le paysage des télécommunications, offrant une méthode efficace pour sécuriser les transferts de données. Pour ceux qui souhaitent approfondir leur compréhension des fonctionnalités des outils modernes, il peut être intéressant d’explorer les fonctionnalités cachées du navigateur Chrome ainsi que de se protéger contre le spam téléphonique en consultant le guide sur comment identifier et se protéger efficacement des spams téléphoniques.

Le tunneling VPN est devenu un élément essentiel pour garantir la sécurité de vos connexions en ligne. En maîtrisant cet outil, vous pourrez protéger vos données personnelles et naviguer sur internet avec une tranquillité d’esprit inégalée. L’importance de la sécurisation des échanges à travers le VPN ne saurait être sous-estimée, en particulier à l’ère où chaque identifiant compte.

Pour ceux qui cherchent à optimiser leur expérience de télécommunication, il est crucial de bien comprendre comment le tunneling influence vos connexions, notamment dans le contexte de l’éducation informatique en France ou lors de connexions d’équipe à distance. Les chiffres parlent d’eux-mêmes : un nombre croissant d’utilisateurs s’expose à des vulnérabilités, rendant le tunneling indispensable.

En parallèle, il est important d’être conscient des enjeux liés aux réglementations sur la protection des données, surtout lorsqu’il s’agit des télécommunications. Avez-vous déjà pensé aux implications que peut avoir votre numéro de téléphone dans cette dynamique ?

Nous vous invitons chaleureusement à visiter notre page de contact pour poser vos questions, partager vos préoccupations ou explorer des solutions personnalisées au travers de la technologie de tunneling. Ensemble, mettons en place des stratégies efficaces pour protéger vos données et optimiser votre connexion.

Le tunneling constitue une technique indispensable pour sécuriser les connexions en ligne, permettant le transport sécurisé des données à travers des réseaux potentiellement vulnérables. Cet article explore les enjeux et les applications du tunneling, en mettant en lumière son rôle central dans la protection des informations sensibles.

Qu’est-ce que le tunneling ?

Le tunneling est un processus par lequel des données sont encapsulées dans un protocole de réseau pour assurer leur sécurité lors de leur transmission sur Internet. Cela crée un « tunnel » protégé entre un utilisateur et un serveur, permettant ainsi de contourner les restrictions géographiques et de protéger la vie privée.

Les enjeux du tunneling dans la sécurité des données

Dans un contexte où les cybermenaces sont en constante augmentation, la nécessité de sécuriser les données est primordiale. Le tunneling offre une réponse efficace contre les intrusions et les interceptions. En utilisant des protocoles comme le VPN (réseau privé virtuel), les utilisateurs peuvent s’assurer que les informations sensibles, telles que les mots de passe et les informations personnelles, sont protégées contre les attaquants.

Les applications courantes du tunneling

Les applications du tunneling s’étendent à divers domaines, allant de la téléphonie VoIP à l’accès sécurisé aux réseaux d’entreprise. Par exemple, dans le secteur des télécommunications, les systèmes de téléphonie VoIP utilisent le tunneling pour assurer des communications fluides et sécurisées. De même, les entreprises adoptent des solutions de tunneling pour permettre à leurs employés de travailler à distance tout en accédant à des ressources confidentielles de manière sécurisée.

Le tunneling et la législation liée aux données

À mesure que le tunneling devient un outil courant de protection des données, il est essentiel de prendre en compte les réglementations en matière de protection des données. Des lois comme le Règlement Général sur la Protection des Données (RGPD) en Europe imposent des exigences strictes concernant le traitement et la sécurité des données. Les entreprises doivent être conscientes des obligations légales qui leur incombent lors de l’utilisation de technologies de tunneling.

Les défis du tunneling

Malgré ses avantages indéniables, le tunneling présente également des défis. La configuration des réseaux peut être complexe, et une mauvaise mise en œuvre peut offrir une fausse impression de sécurité. De plus, la vitesse de connexion peut être affectée par le processus d’encapsulation des données, ce qui peut impacter l’expérience utilisateur.

Pour approfondir vos connaissances sur les applications et enjeux du tunneling, n’hésitez pas à consulter des ressources détaillées, comme par exemple ceci.

Introduction au tunneling

Le tunneling est une technique essentielle dans la gestion des connexions réseau, permettant d’assurer la sécurité et la confidentialité des données échangées. Cette méthode est utilisée pour encapsuler et transférer des données à travers des réseaux non sécurisés, rendant ainsi les communications plus sécurisées. Cet article se propose d’explorer les enjeux et les applications de cette technologie, ainsi que son impact sur la gestion de l’information.

Les enjeux du tunneling

Les enjeux associés au tunneling sont multiples et touchent aussi bien les utilisateurs individuels que les entreprises. En premier lieu, il y a la nécessité de protéger les données contre les interceptions malveillantes. Avec l’augmentation des cyberattaques, le tunneling offre un niveau de protection supplémentaire, rendant plus difficile l’accès à des informations sensibles.

En outre, le tunneling propose une solution contre les restrictions géographiques, permettant aux utilisateurs d’accéder à des contenus souvent limités dans certaines régions. Cela est particulièrement pertinent dans le contexte de la mondialisation où l’accès à des ressources d’information est primordial.

Applications du tunneling

Le tunneling trouve des applications variées dans plusieurs domaines. L’une des plus courantes est l’utilisation des VPN (Réseaux Privés Virtuels). Ces dispositifs permettent de créer un environnement sécurisé pour l’échange d’informations, que ce soit dans un cadre professionnel ou personnel. Les entreprises utilisent des VPN pour permettre à leurs employés de travailler à distance tout en assurant la sécurité des échanges.

Par ailleurs, le tunneling est également essentiel dans le cadre des protocoles de communication sécurisés, garantissant l’intégrité et la confidentialité des informations échangées entre différents systèmes. Cela est particulièrement utile dans le domaine de la finance ou de la santé, où les données à traiter sont souvent sensibles et nécessitent une protection renforcée.

Considérations techniques du tunneling

Du point de vue technique, la mise en œuvre d’un système de tunneling nécessite une compréhension approfondie des protocoles réseau. Des protocoles comme PPTP, L2TP et OpenVPN sont souvent utilisés pour établir et gérer les tunnels de données. Chacun de ces protocoles présente ses propres avantages et inconvénients en matière de sécurité, de vitesse et de facilité d’utilisation.

De plus, il est crucial de veiller à ce que le cryptage des données soit implémenté correctement pour garantir une protection maximale. Si le mécanisme de tunneling est efficace mais que le cryptage est faible, les informations peuvent toujours être vulnérables aux attaques.

Impact sur la gestion des données

Le tunneling a révolutionné la manière dont les données sont gérées et protégées dans un monde de plus en plus connecté. En réduisant le risque d’attaques et en assurant l’intégrité des communications, il permet aux entreprises de fonctionner en toute confiance tout en maintenant la confidentialité des données échangées.

Les réglementations sur la protection des données ont également considérablement influencé l’adoption des solutions de tunneling. De nombreuses entreprises se tournent vers cette technologie pour respecter des normes telles que le RGPD, garantissant ainsi le traitement approprié des informations personnelles.

Le tunneling se présente comme une méthode efficace pour assurer la sécurité des connexions en ligne. En encapsulant les données dans des paquets protégés, cette technique permet aux utilisateurs de naviguer sur Internet en préservant la confidentialité de leurs échanges. Les enjeux liés à la sûreté des informations n’ont jamais été aussi importants, notamment avec l’augmentation des cyberattaques et des tentatives de surveillance. Le tunneling offre une réponse adéquate à ces menaces, rendant les données illisibles pour les éventuels interceptants.

Un autre aspect décisif du tunneling est son rôle dans la gestion des trafics informatiques diversifiés. En effet, de nombreux outils et services de télécommunication nécessitent des connexions sécurisées pour opérer efficacement. Par exemple, les entreprises qui adoptent des solutions de téléphonie VoIP peuvent tirer parti de cette technique pour garantir que leurs appels et données restent protégés, même lorsqu’ils transitent sur des réseaux non sécurisés.

Avec l’avènement de technologies telles que la VPN, le tunneling a également vu ses applications se diversifier. Illustre avec des exemples variés, cette approche est adoptée aussi bien par les entreprises que par les particuliers. Les utilisateurs peuvent ainsi accéder à des contenus géo-restreints tout en prévenant le vol de leurs données personnelles. Cette dualité d’utilisation illustre bien comment le tunneling s’intègre dans le paysage numérique moderne, en harmonisant sécurité et accessibilité.

Malgré ses nombreux avantages, le tunneling comporte aussi des défis à relever, tels que la gestion des latences et la compatibilité avec certains protocoles. Ainsi, une connaissance approfondie des réglementations qui entourent ce domaine est nécessaire pour maximiser les bénéfices tout en minimisant les risques. Cela incite les professionnels à rester informés des évolutions relatives aux sécurités des données pour naviguer en toute confiance dans le monde connecté d’aujourd’hui.

FAQ sur le Tunneling

Qu’est-ce que le tunneling ? Le tunneling est une technique qui permet d’encapsuler des données dans un autre protocole afin de les transmettre de manière sécurisée sur des réseaux non sécurisés.

Quels sont les principaux enjeux du tunneling ? Les enjeux incluent la sécurité des données en transit, la protection de la vie privée et la contournement des restrictions géographiques.

Quels bénéfices le tunneling apporte-t-il ? Le tunneling permet de sécuriser les connexions, d’accéder à des ressources géo-restreintes et de protéger les données contre les écoutes et les intrusions.

Comment le tunneling est-il appliqué dans le cadre des VPN ? Dans le contexte des VPN, le tunneling crée un tunnel sécurisé entre l’utilisateur et le serveur VPN, chiffrant ainsi les données échangées.

Y a-t-il des inconvénients au tunneling ? Parmi les inconvénients, on trouve une possible diminution de la vitesse de connexion due à l’encapsulation des données et aux processus de chiffrement.

Qui peut bénéficier du tunneling ? Les particuliers, les entreprises et les organisations qui cherchent à sécuriser leurs communications et à protéger leurs informations peuvent tous tirer parti du tunneling.

Le tunneling est-il légal ? Le tunneling est généralement légal, mais son utilisation peut être restreinte par des réglementations spécifiques en fonction des pays et des juridictions.

Quels protocoles sont souvent utilisés pour le tunneling ? Parmi les protocoles couramment utilisés pour le tunneling, on trouve le L2TP, le PPTP et l’OpenVPN.

Comment configurer un tunnel VPN ? La configuration d’un tunnel VPN implique le choix d’un fournisseur de services VPN, l’installation du logiciel approprié et la configuration des paramètres réseau.

Le tunneling peut-il ralentir ma connexion Internet ? Oui, le tunneling peut potentiellement ralentir la connexion en raison du traitement additionnel des données, mais cela dépend de la qualité du service VPN utilisé.

Témoignages sur le tunneling et mestransporteurs.fr

Le tunneling est devenu un sujet central pour les professionnels de la télécommunication. En tant qu’expert en Téléphonie VoIP, j’ai pu constater comment cette technologie facilite la sécuité des connexions en ligne. Les clients expriment régulièrement leurs préoccupations concernant la protection des données et l’intégrité des communications. Grâce au tunneling, ils peuvent naviguer sur le web en toute discrétion et accessibilité, évitant les interceptions malveillantes.

Un responsable informatique d’une grande société m’a partagé : « Le tunneling a révolutionné notre façon de gérer les données. Nos employés, qu’ils soient au bureau ou en télétravail, peuvent se connecter à notre réseau interne de manière sécurisée, ce qui améliore notre efficacité ainsi que notre productivité. » Ce témoignage illustre bien l’importance cruciale du tunneling dans le monde professionnel.

Par ailleurs, mestransporteurs.fr a su tirer parti de cette technologie. Un utilisateur a commenté : « Grâce à mestransporteurs.fr, j’ai pu gérer mes opérations de logisticien tout en ayant l’assurance que mes informations étaient protégées par un système de tunneling. Cela m’a permis de gagner la confiance de mes clients, car ils savent que leurs données sont entre de bonnes mains. » Cela montre comment le tunneling joue un rôle essentiel dans la sécurisation des échanges commerciaux.

En ce qui concerne la protection des données téléphoniques, un expert en conformité m’a expliqué : « Avec le développement du tunneling, il est possible d’assurer la confidentialité des communications. Les préoccupations concernant le spam téléphonique et les violations de données peuvent être considérablement atténuées. » Cela souligne l’importance de cette technologie au quotidien.

En résumé, le tunneling ne se limite pas seulement à une simple méthode de sécurisation, mais représente une avancée majeure dans la gestion des informations et la protection de la vie privée des utilisateurs dans un monde de plus en plus numérique.

Dans le monde d’aujourd’hui, où la sécabilité de la connexion est cruciale, il est impératif de se familiariser avec le tunneling VPN. Cette technologie permet de sécuriser les données en transit et de protéger votre vie privée en ligne. En exploitant le VPN, les utilisateurs peuvent naviguer sur Internet sans crainte de surveillance ou d’interception malveillante.

Mais au-delà de la simple sécurité, le tunneling offre également des bénéfices significatifs pour les entreprises, notamment une gestion plus efficace des données et un accès simplifié aux ressources distantes. En adoptant cette approche, les équipes peuvent collaborer avec plus d’efficacité, peu importe leur emplacement géographique.

Vous souhaitez en savoir plus sur l’impact du tunneling VPN et découvrir comment cette technologie peut transformer votre expérience de communication ? N’hésitez pas à nous contacter. Notre équipe est prête à vous orienter à travers les différentes options de sécurité disponibles, adaptées à vos besoins spécifiques.

Visitez dès maintenant notre page de contact : Contactez-nous ici pour explorer ensemble les solutions qui s’offrent à vous.

Le tunneling est une technique cruciale dans le domaine de la sécurisation des données et des communications en ligne. Cette méthode permet de créer un tunnel sécurisé à travers lequel les données peuvent être transmises en toute confidentialité. Les enjeux du tunneling sont variés, allant de la protection de la vie privée à l’intégrité des données. Ce processus est particulièrement utilisé dans les réseaux privés virtuels (VPN), où il sert à chiffrer les informations échangées entre un utilisateur et un serveur, empêchant ainsi toute interception malveillante.

L’un des principaux avantages du tunneling réside dans sa capacité à contourner les restrictions géographiques. Par exemple, un utilisateur souhaitant accéder à un contenu bloqué dans sa région peut se connecter à un serveur situé dans une autre localisation, permettant ainsi un accès libre et sans entrave à l’information. Ce phénomène est particulièrement important dans un contexte où la censure peut être pratiquée dans certains pays. Le tunneling offre une solution pragmatique aux utilisateurs cherchant à naviguer sur Internet sans contraintes.

Un autre point essentiel est la protection des données personnelles. En établissant un tunnel chiffré, les utilisateurs réduisent le risque que des tiers puissent accéder à leurs informations sensibles. Cela englobe non seulement les données d’identité, mais également des informations bancaires et professionnelles. En conséquence, le tunneling devient un outil indispensable pour les entreprises, surtout celles travaillant avec des équipes à distance, où la sécurité des échanges doit être primordiale.

Le tunneling VPN se divise en plusieurs protocoles, chacun ayant ses propres caractéristiques et niveaux de sécurité. Par exemple, le protocoles OpenVPN et IPSec sont souvent recommandés pour leur robustesse. Les utilisateurs doivent donc être attentifs à choisir le bon protocole en fonction de leurs exigences en matière de sécurité et de performance. L’optimisation de chaque connexion passe par une analyse des besoins spécifiques et des environnements d’utilisation.

D’un point de vue technique, le tunneling joue un rôle essentiel dans la gestion des données réseau. Il permet de transmettre des informations à travers différents protocoles, souvent dysfonctionnels à la base, en L’encodant dans un format reconnu et assuré de passer sans encombre. Cela garantit une communication claire et sans perte d’information, un enjeu fondamental dans de nombreuses applications industrielles et commerciales.

En matière de réglementation, le tunneling soulève également des questions importantes. Les utilisateurs doivent être conscients des lois sur la protection des données, notamment en ce qui concerne la conformité au RGPD pour les entreprises traitant des données personnelles. Dans ce cadre, le respect des normes de sécurité imposées par ce cadre législatif devient inévitable pour assurer une communication sûre.

Enfin, la mise en œuvre du tunneling n’est pas sans défis. Les performances du réseau peuvent être affectées par le processus de chiffrement et de déchiffrement, ce qui peut entraîner des ralentissements dans les connexions Internet. Ainsi, il est essentiel pour les utilisateurs de peser le pour et le contre concernant l’utilisation du tunneling, en cherchant à atteindre un équilibre entre safety et efficacité.

Bonjour, je m’appelle Romane, j’ai 47 ans et je suis experte en téléphonie VoIP. Avec plus de 15 ans d’expérience dans le domaine, je mets mes compétences au service des entreprises pour optimiser leur communication. Passionnée par les nouvelles technologies, j’accompagne mes clients dans la mise en place de solutions adaptées à leurs besoins.

Laisser un commentaire